今天主要是做一个基于NAT技术的模拟环境,有关NAT工作原理及概念的大家可以参考博文请https://blog.51cto.com/14156658/2434477环境如下:需求如下:内网客户端可以访

.

今天主要是做一个基于NAT技术的模拟环境,有关NAT工作原理及概念的大家可以参考博文请https://blog.51cto.com/14156658/2434477

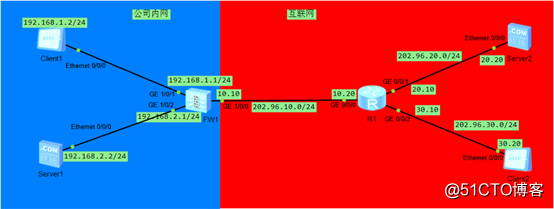

环境如下:

需求如下:

- 内网客户端可以访问互联网服务器(ping通即可)

- 互联网客户端可以访问内网服务器(通过FTP访问)

- 内网服务器可以访问互联网服务器(ping通即可)

开始配置:

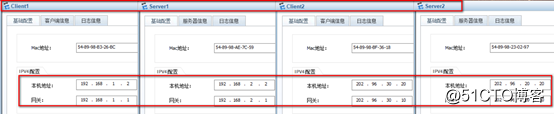

服务器及客户端配置如下:

防火墙配置如下:

[FW1]int g1/0/0 <!--进入接口-->[FW1-GigabitEthernet1/0/0]ip add 202.96.10.10 24 <!--接口配置IP地址-->[FW1-GigabitEthernet1/0/0]int g1/0/1 <!--进入接口-->[FW1-GigabitEthernet1/0/1]ip add 192.168.1.1 24 <!--接口配置IP地址-->[FW1-GigabitEthernet1/0/1]int g1/0/2 <!--进入接口-->[FW1-GigabitEthernet1/0/2]ip add 192.168.2.1 24 <!--接口配置IP地址 -->[FW1-GigabitEthernet1/0/2]quit <!--保存退出-->R1配置如下:(注释请参照以上注释)

[R1]int g0/0/0[R1-GigabitEthernet0/0/0]ip add 202.96.10.20 24[R1-GigabitEthernet0/0/0]int g0/0/1[R1-GigabitEthernet0/0/1]ip add 202.96.20.10 24[R1-GigabitEthernet0/0/1]int g0/0/2[R1-GigabitEthernet0/0/2]ip add 202.96.30.10 24[R1-GigabitEthernet0/0/2]quit[R1]ip route-static 0.0.0.0 0.0.0.0 202.96.10.10 <!--配置去外网的默认路由-->配置安全策略:

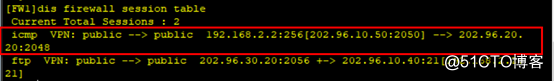

[FW1]ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet 1/0/0 202.96.10.20 <!--配置去外网的默认路由-->[FW1]firewall zone trust <!--进入trust区域-->[FW1-zone-trust]add int g1/0/1 <!--接口加入区域-->[FW1-zone-trust]add int g 1/0/2 <!--接口加入区域-->[FW1-zone-trust]quit <!--保存退出-->[FW1]firewall zone untrust <!--进入untrust区域-->[FW1-zone-untrust]add int g1/0/0 <!--接口加入区域-->[FW1-zone-untrust]quit <!--保存退出-->[FW1]security-policy <!--配置安全策略-->[FW1-policy-security]rule name 1 <!--策略名字为1-->[FW1-policy-security-rule-1]source-zone trust <!--定义源区域为trust-->[FW1-policy-security-rule-1]destination-zone untrust <!--定义目标区域为untrust区域-->[FW1-policy-security-rule-1]source-address 192.168.1.0 24 <!--定义转换源网络-->[FW1-policy-security-rule-1]action permit <!--允许流量通过-->[FW1-policy-security-rule-1]quit[FW1-policy-security]quit[FW1]nat address-group NAPT <!--配置地址池名字为NAPT-->[FW1-address-group-NAPT]section 0 202.96.10.30 202.96.10.30 <!--地址池范围-->[FW1-address-group-NAPT]mode pat <!--地址池为NAPT提供服务-->[FW1-address-group-NAPT]quit [FW1]nat-policy <!--配置NAT策略-->[FW1-policy-nat]rule name pat <!--名字为pat-->[FW1-policy-nat-rule-pat]source-zone trust <!--定义转换源区域trust-->[FW1-policy-nat-rule-pat]destination-zone untrust <!--定义转换目标区域untrust-->[FW1-policy-nat-rule-pat]source-address 192.168.1.0 24 <!--定义转换源网络-->[FW1-policy-nat-rule-pat]action nat address-group NAPT <!--定义的转换源和地址池建立映射关系-->[FW1-policy-nat-rule-pat]quit[FW1-policy-nat]quit<!--以下配置和上面基本相同,在这里就不注释了,可以参照上面注释-->[FW1]security-policy [FW1-policy-security]rule name NATserver [FW1-policy-security-rule-NATserver]source-zone untrust [FW1-policy-security-rule-NATserver]destination-zone trust [FW1-policy-security-rule-NATserver]destination-address 192.168.2.0 24 [FW1-policy-security-rule-NATserver]action permit [FW1-policy-security-rule-NATserver]quit[FW1-policy-security]quit[FW1]firewall interzone trust untrust <!--检测区域为trust和untrust区域-->[FW1-interzone-trust-untrust]detect ftp <!--检测ftp协议-->[FW1-interzone-trust-untrust]quit[FW1]nat server ftp protocol tcp global 202.96.10.40 21 inside 192.168.2.2 21 <!--配置FTP的NAT server-->[FW1]security-policy [FW1-policy-security]rule name NAPT1 [FW1-policy-security-rule-NAPT1]source-zone trust [FW1-policy-security-rule-NAPT1]destination-zone untrust [FW1-policy-security-rule-NAPT1]source-address 192.168.2.0 24 [FW1-policy-security-rule-NAPT1]action permit [FW1-policy-security-rule-NAPT1]quit[FW1-policy-security]quit[FW1]nat address-group NAPT1 [FW1-address-group-napt1]section 0 202.96.10.50 202.96.10.50 [FW1-address-group-napt1]mode pat [FW1-address-group-napt1]quit [FW1]nat-policy [FW1-policy-nat]rule name pat1 [FW1-policy-nat-rule-pat1]source-zone trust [FW1-policy-nat-rule-pat1]destination-zone untrust [FW1-policy-nat-rule-pat1]source-address 192.168.2.0 24 [FW1-policy-nat-rule-pat1]action nat address-group NAPT1 [FW1-policy-nat-rule-pat1]quit[FW1-policy-nat]quit[FW1]ip route-static 202.96.10.30 32 null 0 <!--配置路由黑洞-->[FW1]ip route-static 202.96.10.40 32 null 0 <!--配置路由黑洞-->[FW1]ip route-static 202.96.10.50 32 null 0 <!--配置路由黑洞-->经上述配置完成后可以按照需求开始一一验证了。

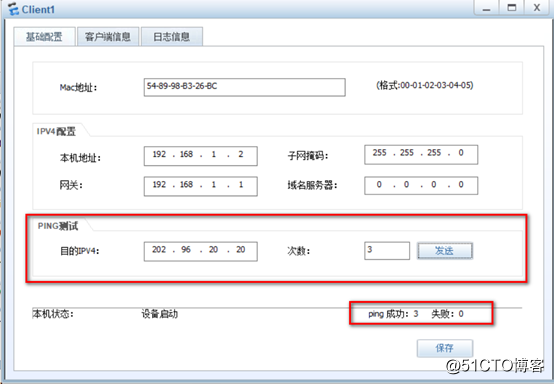

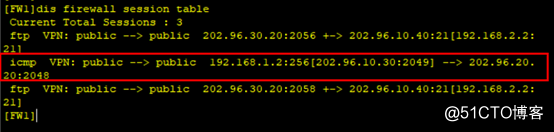

- 内网客户端可以访问互联网服务器(ping通即可)

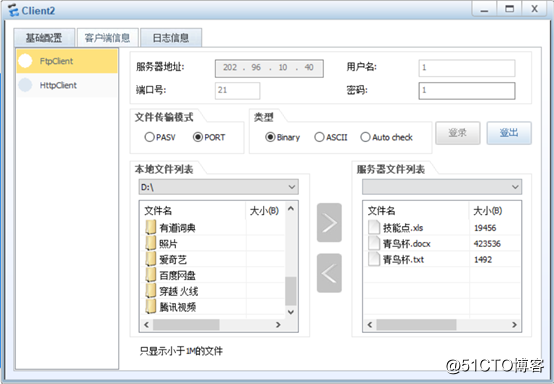

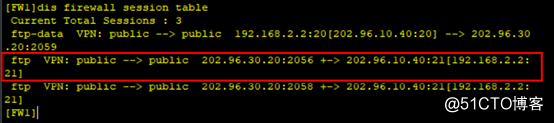

- 互联网客户端可以访问内网服务器(通过FTP访问)

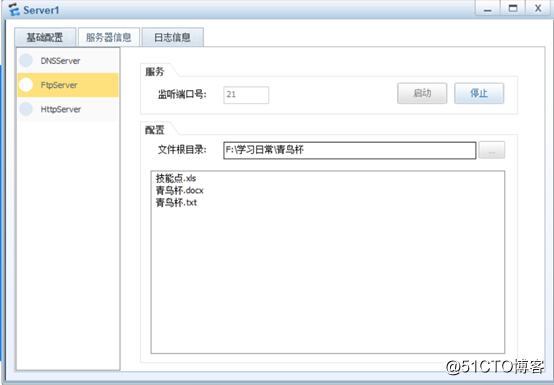

1) 内网服务器开启FTP

2)验证

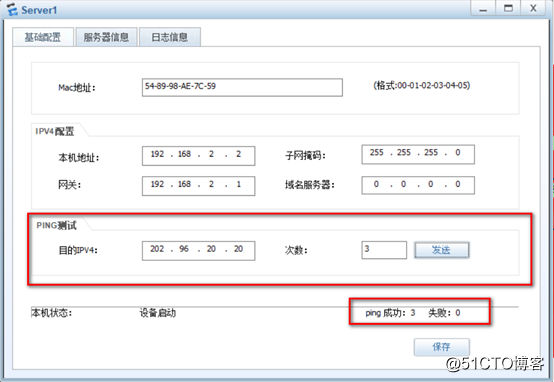

- 内网服务器可以访问互联网服务器(ping通即可)